daum

http://howtoremove.guide/ccc-file-extension-virus-removal/

랜섬웨어 복구센터

080-614-7777 (전국)

010-4070-9298 (방배민-인천)

여기 왔다가시는 분들 댓글 부탁합니다.

잘 해결되셨나 궁금하네요

https://xetown.com/topic/1071087

다시 랜섬웨어가 기승이다.

랜섬웨어 (RandsomeWare) : Fake 파일이 첨부된 메일을 전송하여 그 파일을 연 순간 컴퓨터에있는 중요 파일들이 특정 확장자로 바뀌며 열리지 않게된다.

이를 빌미로 돈을 요구하는 악질의 바이러스 프로그램이다.

오늘 새벽(2018/09/18) 한명선 작가 라는 이름으로 이메일 한통이 날아왔다.

▼아래 본문은 실제로 날아온 메일 내용이다.

▲위 내용처럼 온다면 어떻게 랜섬웨어인지 분류하는법을 알려드리려한다.

1. 우선 이미지를 도용한다고 해서 법적책임을 물을 수 없다.

이미지를 이용해 수익을 창출하고 있다면 도용이 될수있지만 그냥 사용만했다면 별 문제 없다.

그 이미지가 상표여야만 저작권이 있다.

2. 이메일의 뒷부분 ***@noranwood.com

noranwood라고 하니까 "노란우드" 자연을 좋아하는 한명선 작가구나...... 하는 생각에 잠길수있다.

냉정하게 검색해보자. noranwood.com ...... 이딴 도메인은 없다.

3.알약을 깔아놨다면 egg압축파일을 해제한 순간 바이러스가 감지된다.

압축을 푼다고 바이러스에 감염되는건 아니니 걱정없이 테스트해봐도 된다.

만약 감지가 안된다면 알약을 업그레이드할 필요가 있다.

왜냐면 앞으로 접하게될 랜섬웨어를 잡지 못하는 버젼이기 때문이다.

4.압축해제후 안에 있는 파일들의 모습이다.

확장자는 JPG인데 유형은 바로가기 일것이다.

원래 이미지파일 유형을 아래와 같다.(참고)

우클릭 후 속성을 눌러본다.

이미지를 클릭하면 같이 첨부된 premium.exe가 실행된다.

확인은 여기까지하고 더 확인하고프면, 관공소, PC방들에서 실험해보길 권한다.

이런곳은 컴퓨터를 껐다가 키면 초기화되기때문에 개인PC보다는 랜섬웨어인지 아닌지 여부를 테스트하기에 안전하다.

언제 어느때 랜섬웨어가 찾아올지 모르니 위 방법으로 늘 걸러내시길 바란다.

감염되면 어떤형태로 파일이 바뀌는지 블로그에 올리기위해

관공소, PC방등에서 안전하게 실험해봤다.

▼jpg확장자 뒤에 KRAB라는 확장자가 따라붙으며 열리지 않는다. (이미 감염된 파일이어서 다운받아도 문제되지않으니 걱정말고 다운받아봐도 된다.)

▼영문으로된 Txt경고장이 따라붙는데 일부를 해석해서 첨부했다.

▼Solution

https://labs.bitdefender.com/2018/10/gandcrab-ransomware-decryption-tool-available-for-free/

동아에프앤티(주)

발신: 동아에프앤티 / 김영애

1. 귀사의 일익 번창 하심을 기원 합니다.

2. 아래 규격 긴급 하게 견적의뢰 드리오니 확인 하시어

빠른 회신 부탁 드립니다.

3. 감사 합니다.

첨부파일과 함께 메일이 왔다.

해당 회사에 전화해보니 이메일을 해킹당하고 불특정 다수에게 이메일이 발송됬다고한다.

해외직구할때 개인통관고유번호(▶LINK) 를 입력해야하는걸 아시는 분들

특히 이런 이메일을 받고 중요 이메일인줄 알고 서둘러서 누르실텐데

그전에 의심부터 해봐야한다.

1차적인 의심대목은 @다음의 도메인이 듣도보도못한(=듣보잡) 도메인이기 때문이다.

안녕하세요,

사후납부통관 세금 안내입니다.

페덱스코리아는 고객님의 편의를 위하여 납부하실 세액이 당사에서 정한 범위 안에 있을 경우

세금납부 전에 먼저 물품을 배송해 드리는 납세 전 배송서비스(사후납부통관)를 제공하고 있습니다.

고객님께서는 첨부된 파일을 참조하시어 명시된 기한 내에 세금을 납부하여 주시기 바랍니다.

기타 자세한 내용은 첨부된 안내문을 참조해 주시기 바랍니다.

감사합니다.

이런 메세지가 주저리주저리 써있다.

첨부파일은 pdf파일이니 우선 받아보자 (바이러스 없으니 걱정 안해도 된다.)

뿌옇게 되있는 문서들 사이에 Access Document 라는 글자가 선명하게 보인다.

마우스를 갖다대니 링크가 보인다.

허용을 누르고 들어가 보자.

▼이 부분이 떴다면 해커가 보낸 이메일 이란걸 의심해 봐야한다.

왜냐면 아까 이메일 확인하려고 로그인을 했는데 다시 로그인을 하라고 한다.

여기서 아무렇게나 입력해도 로그인이 될것이다. (아까 로그인한게 진짜고 지금 로그인은 ID, PW가 해커에게 전달되는 Password Harvesting 기법이기 때문이다.)

pdf파일 확장자를 바꿔버리는 램섬웨어

dcgoddx 확장자가 뒤에 붙으며 열리지 않는다.

▲위 readme 파일이 따라 붙는다.

RSA-4096 RansomWare (=랜섬웨어 복호화 프로그램)

확장자 ecc,ezz,exx

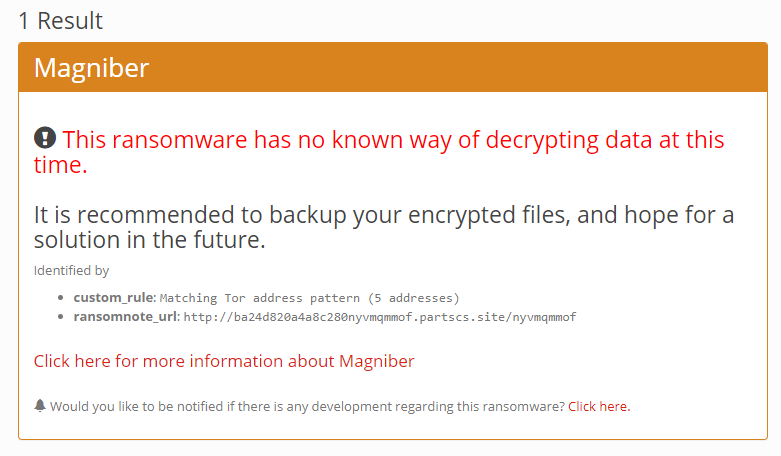

2021년도 7월 18일에 감염된 랜섬웨어이다.

이미지파일, pdf 파일 등등이 *.nyvmqmmof 라고 하는 확장자로 바뀐다.

신종 랜섬웨어로 유행할듯한데 아직 복호하는 방법이 없는듯하다 ㅠ

한국 랜섬웨어 대응센터에 신고는 넣은상태이고 복호방법을 찾는대로 업로드해야겠다.

(URL링크를 잘못누르는 바람에 랜섬웨어에 걸렸다. ㅠ)

Ransom Note에는 readme.txt 파일을 첨부하고, Sample Encrypted File에는 감염된 파일 샘플을 넣으면된다. (그림파일)

그리고 upload 버튼을 눌러주면된다.

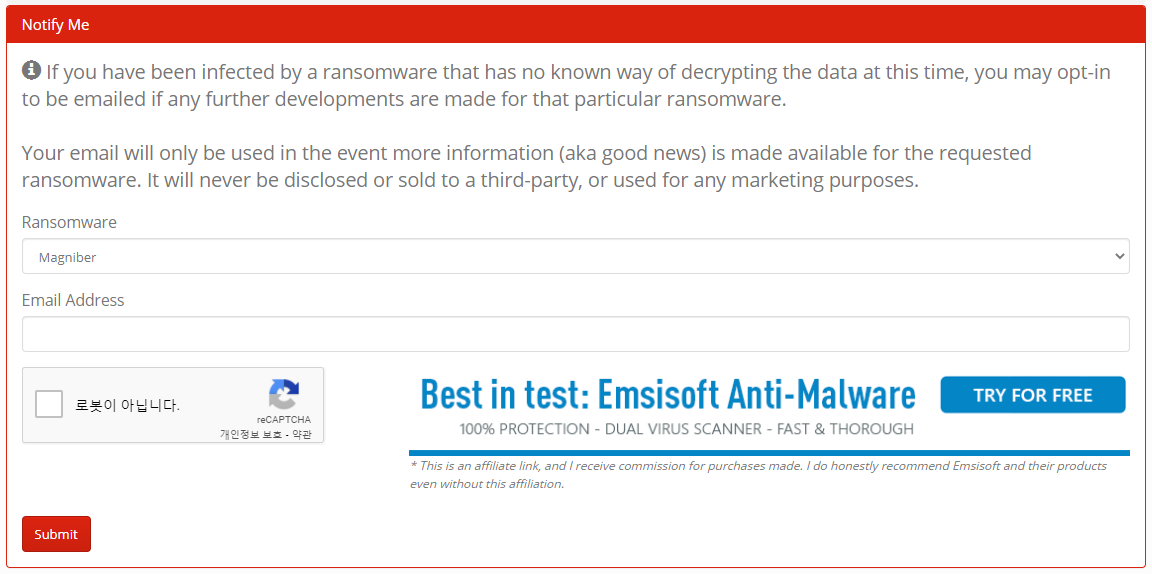

if you have been infected by a ransomware that has no known way of decrypting the data at this time,

you may opt-in to be emailed if any further developments are made for that particular ransomware.

(★옵트인(Opt-in)은 당사자가 개인 데이터 수집을 허용하기 전 까지 당사자의 데이터 수집을 금지하는 제도이다.)

Your email will only be used in the event more information (aka good news) is mad available for the requested ransomware.

It will never be disclosed or sold to third-party, or used for any marketing purposes.

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

https://www.rancert.com/index.php

한국랜섬웨어침해대응센터